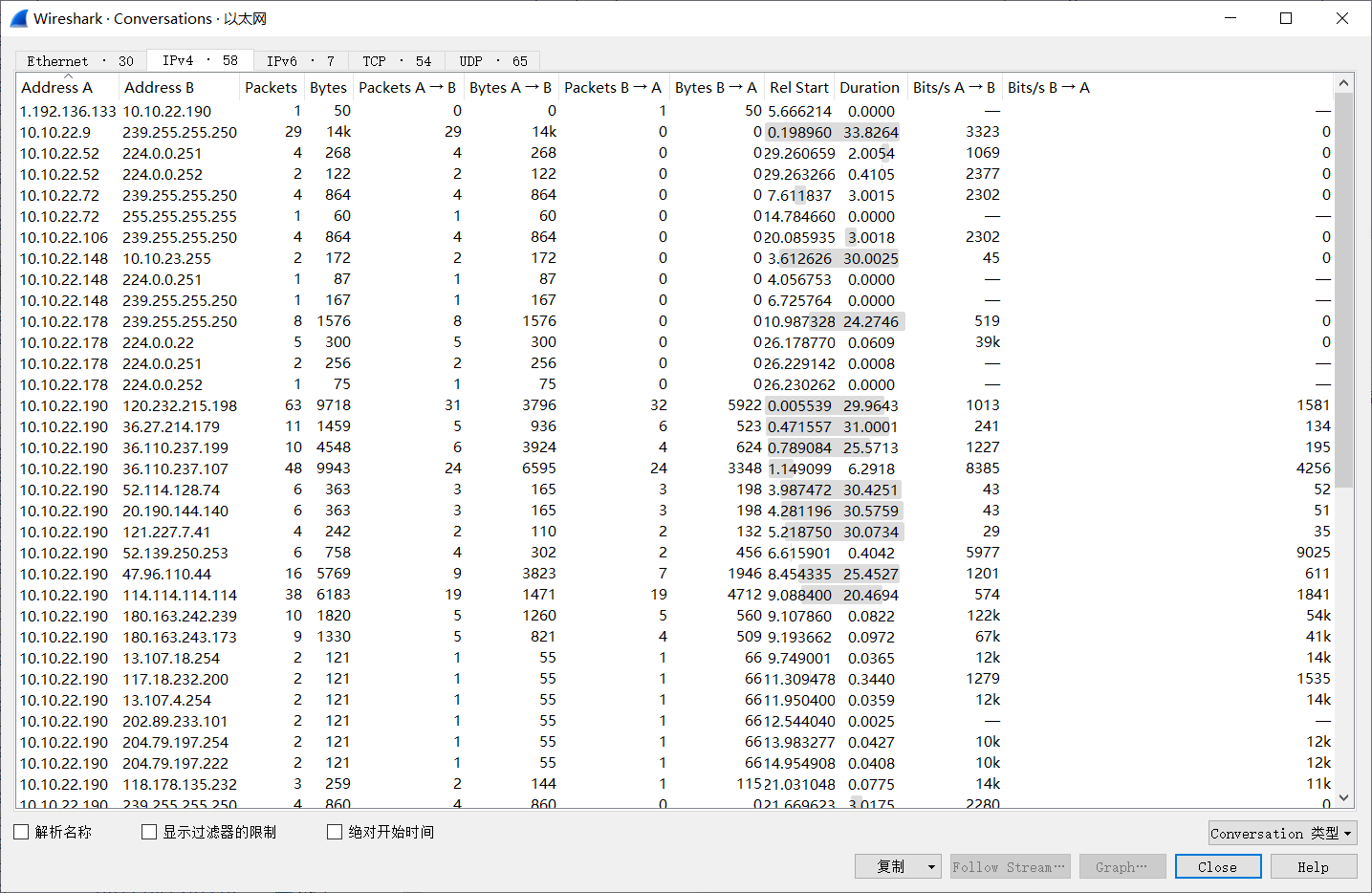

查看端对端的数据

统计-Conversations,可以显示端对端的统计

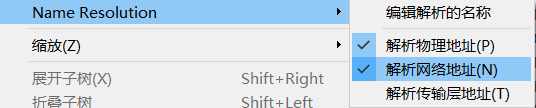

视图-Name Resolution,可以查看IP对应的域名等

Conversations中右键可以选择过滤器

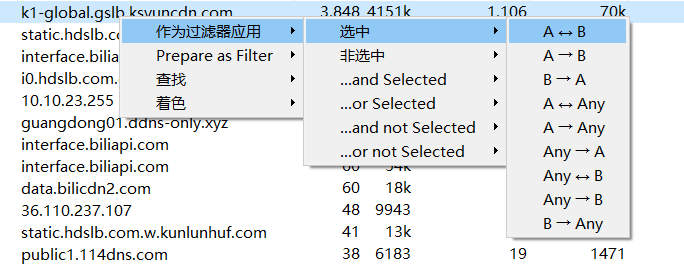

添加远程端口

有控制权限且在一个局域网中

远程设备使用 rpcapd

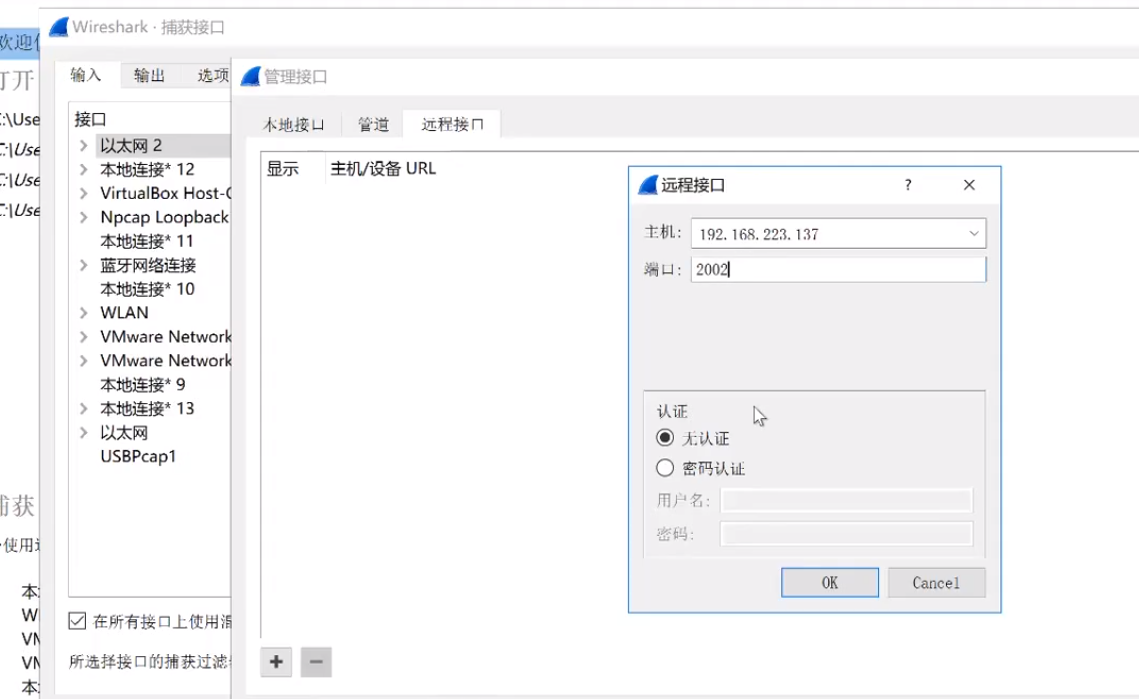

rpcapd有被动工作和主动工作两种模式,其中被动模式中需要客户端主动连接服务器。但是如果服务器所在的网络部署了防火墙,而且使用了NAT(地址转换)技术,这种情况下,客户端就无法连接到服务器中,就需要使用主动模式,让服务器去主动连接到客户端。常用的几个参数如下所示。

-b指定rpcapd进程监听的IP地址,从别的地址进入到rpcapd的请求,它是不会给予响应的。如果省略该选项,就表示rpcapd 监听所有的本地ipv4的地址。-p指定rpcapd 进程监听的端口,默认是2002,可以省略。-l指定一个地址列表文件,允许哪些地址可以访问rpcapd进程。-n不启用认证功能,任何主机都可以访问rpcapd 进程。-d以守护进程方式运行。

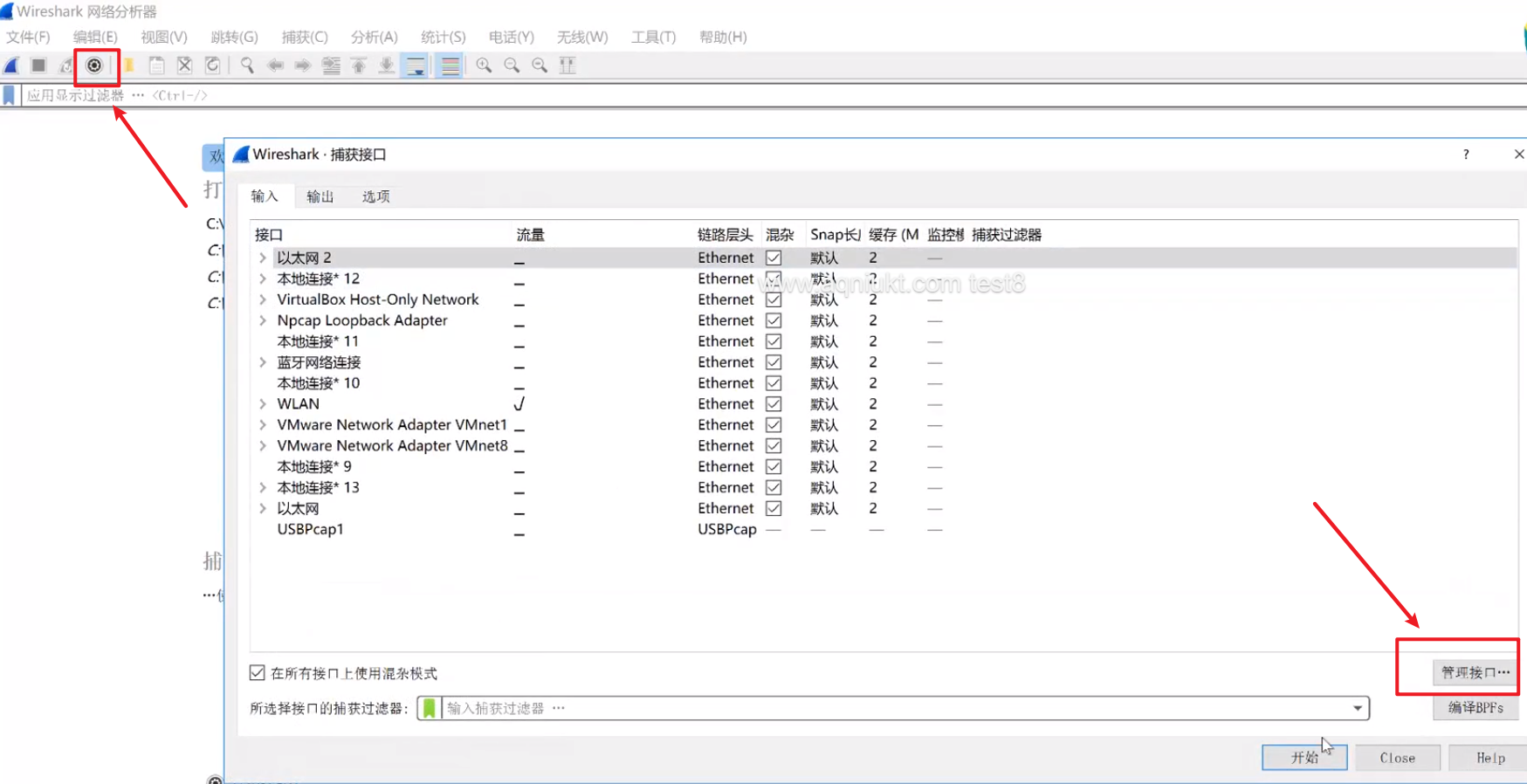

在弹出的“Wireshark·捕获接口”中选中右侧的“管理接口”,在“管理接口”界面的选项卡中选择“远程接口”,然后单击左下角的“+”按钮。

获取局域网中流量

现在基本不能将网卡设置为混杂模式来捕获局域网内所有的通信流量,因为现在基本不使用集线器,而是使用交换机

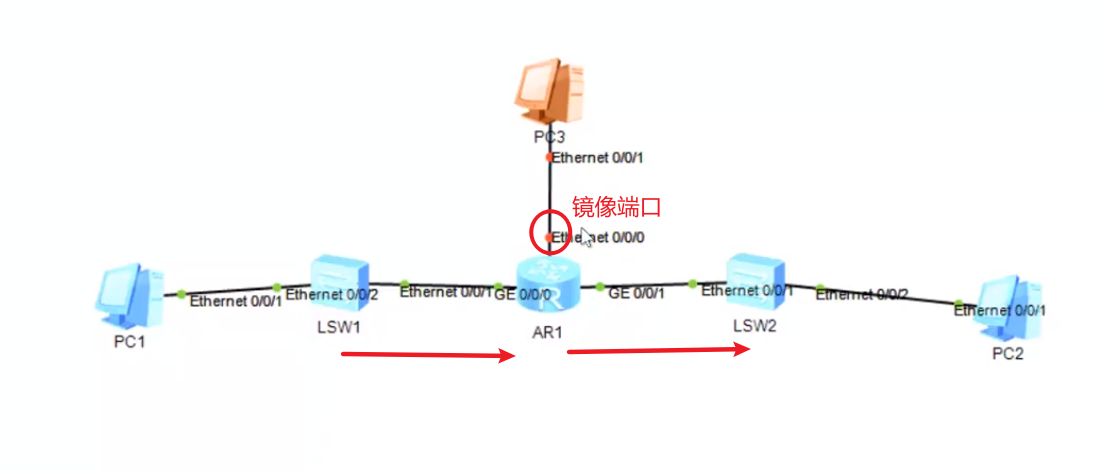

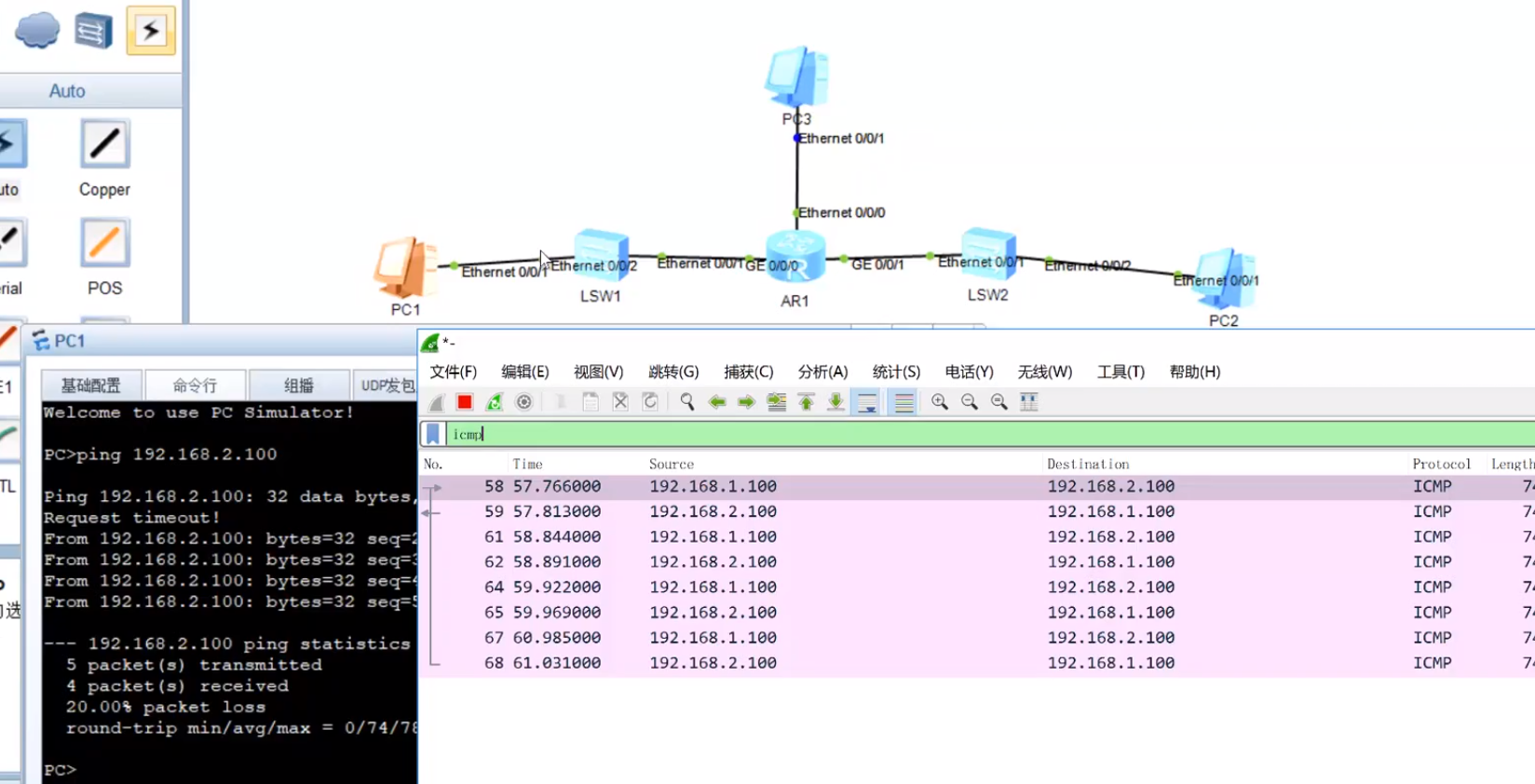

方法一:端口镜像

如果你拥有了交换机的控制权限,就可以检查这个交换机是否支持端口镜像。如果支持这个功能,就无需对网络进行任何线路上的改动。简单来说,端口镜像就是将交换机上一个或者几个端口的数据流量复制并转发到某一个指定端口上,这个指定端口被称为“镜像端口”。目前很多交换机都具备了端口镜像的功能。例如我们就可以将其中的一个端口设置为“镜像端口”,然后需要监视的流量都转发到这个镜像端口,这样我们将监控的计算机A连接到这个端口就可以对目标进行监控了。

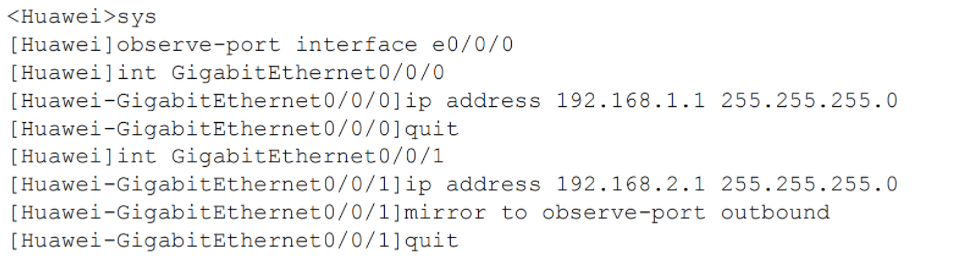

路由器同样也提供了端口镜像功能,这里我们以华为的设备A1220为例。当路由器与交换机在配置时,仅仅有一点区别,就是在设置镜像端口时,交换机使用的是port-mirroring 命令,而路由器使用的是mirror命令。

| IP地址 | 网关 | 路由器的连接接口 | |

|---|---|---|---|

| 客户端 | 192.168.1.100 | 192.168.1.1 | GE0/0/0(192.168.1.1) |

| PC1 | 192.168.1.2 | Ethernet0/0/0 | |

| 服务器 | 192.168.2.100 | 192.168.2.1 | GE0/0/1(192.168.2.1) |

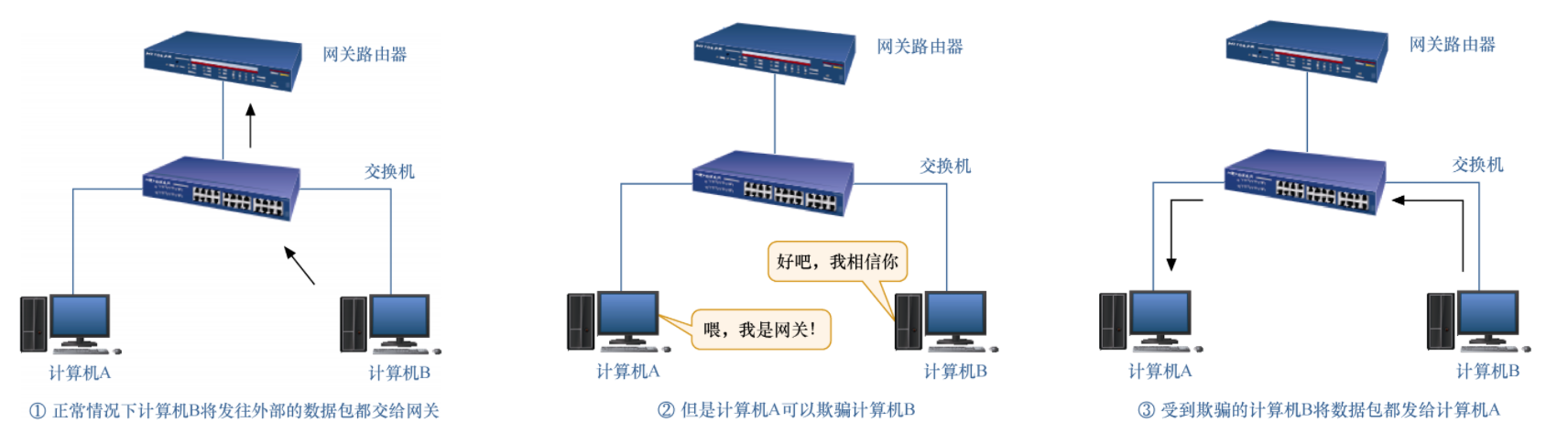

方法二:ARP欺骗

在大多数情况下,我们可能既不能去更改网络物理线路,也不能使用交换机的端口镜像功能。这时可以使用ARPSpoof或者Cain之类的工具来实现中间人(NITM)攻击。这种技术经常被黑客用来进行网络监听,所以也被看作是一种入侵行为。ARP欺骗无需对网络做出任何的改动,只需要在自己的计算机上运行欺骗工具即可,但是需要注意的是这种行为往往会被认定为入侵行为。

例如,Kali的工具ettercap

方法三:网络分路器

在对其他计算机进行网络数据分析时,网络分路器(TAP)也是一个非常不错的选择。网络分路器有些像我们生活中使用的水管“三通”的意思,即原来的流量正常通行,同时复制一份出来供监测设备分析使用。给出的就是一个构造很简单的网络分路器,它一共有4个接口,左侧两个Network接口用来连接被监听的设备,右侧的Monitor接口用来连接监听设备。这个过程其实和交换机的镜像端口有一点像,只不过TAP的使用要灵活一些。

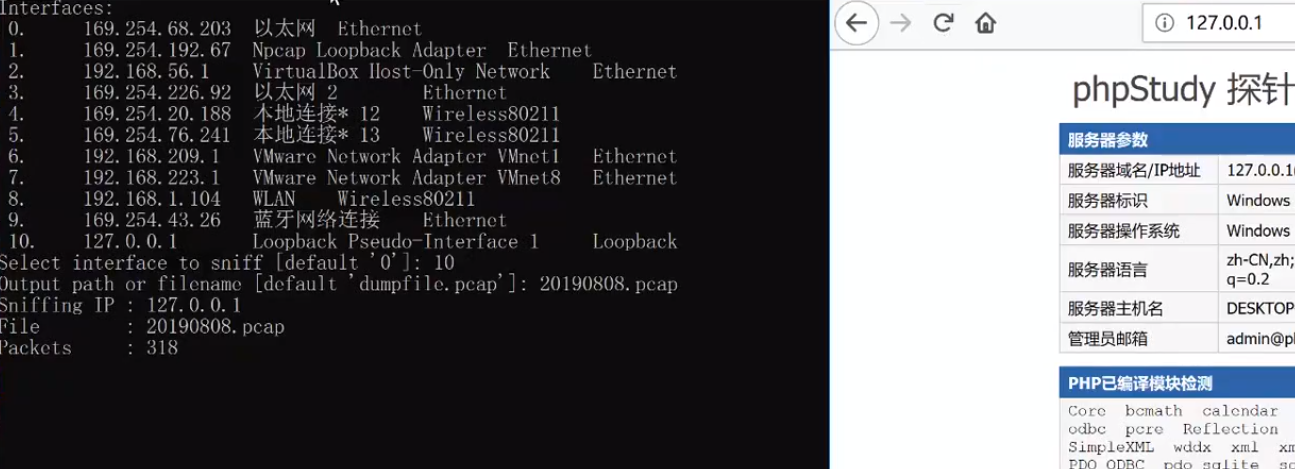

获取本地回环包

使用RawCap,只有抓包功能,具体还是要用wireshark分析

自定义显示时间

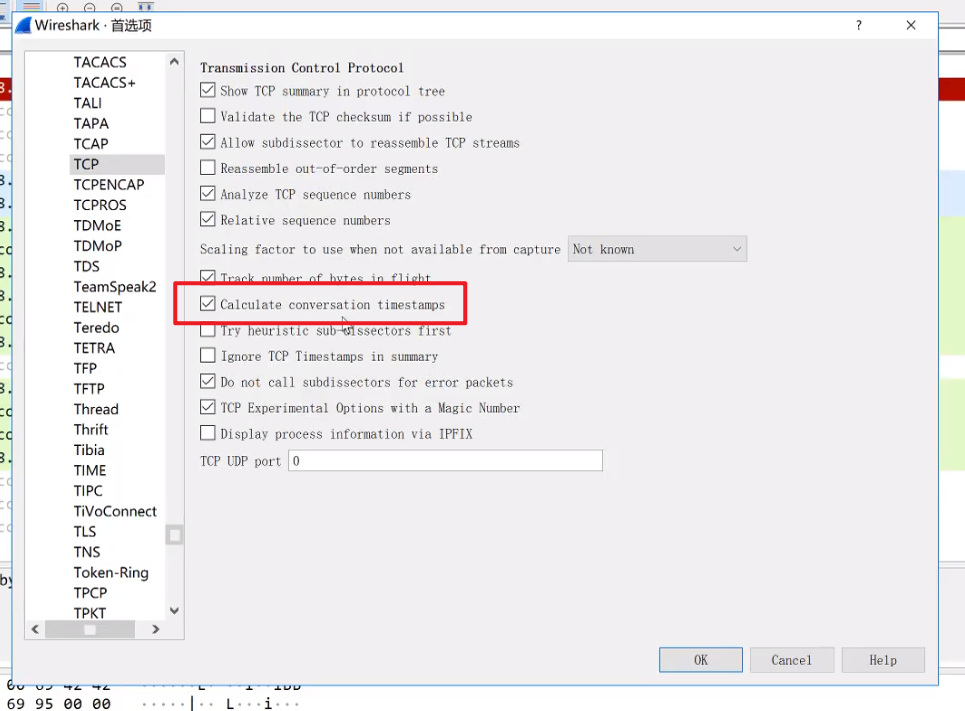

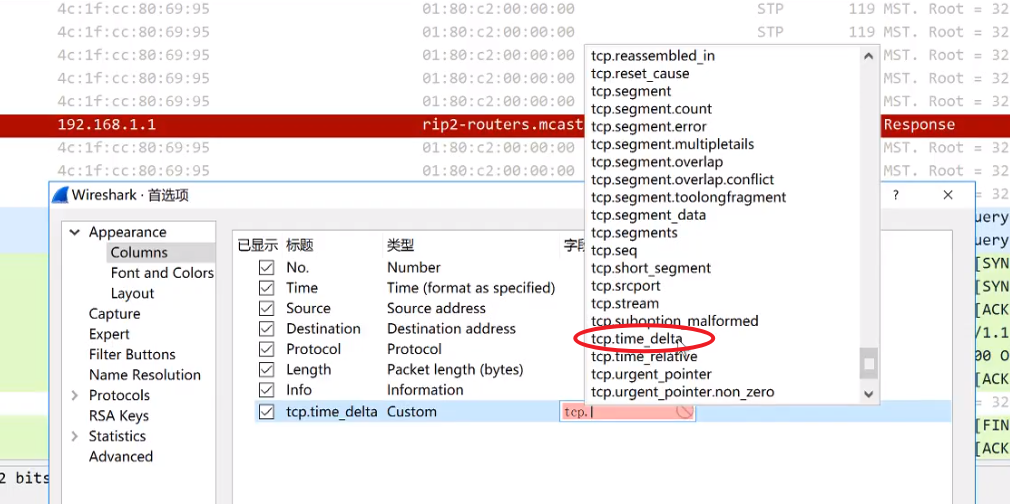

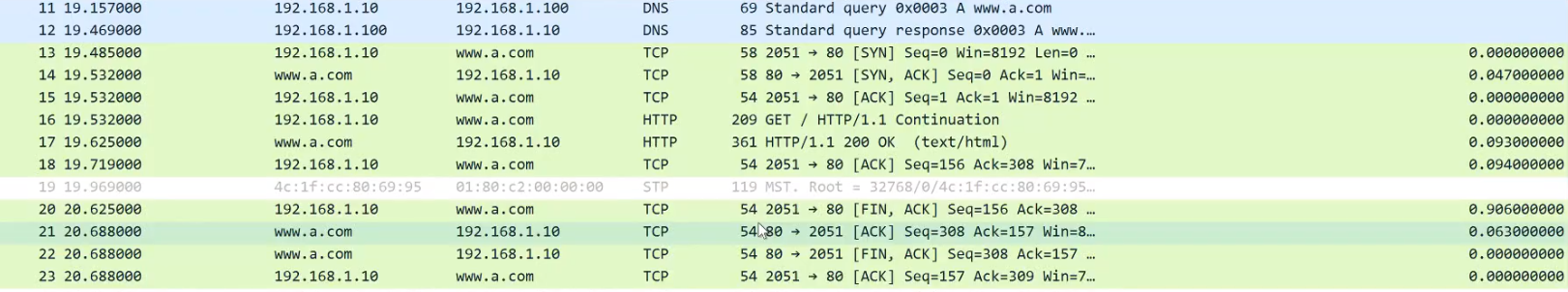

添加TCP的delta time

每次TCP会话都会显示相对时间